A marketingszakma számára egyre világosabb, hogy az online hirdetési csalások és a nem valós felhasználók által generált forgalom (non-human traffic: NHT) kérdése már megkerülhetetlen. Egy több népszerű videóplatform, köztük a YouTube ellen szakmai céllal végrehajtott támadás igazolta, hogy a célpontok nem voltak megfelelően bebiztosítva hirdetési csalások ellen.

“A kutatók 150 alkalommal indítottak két YouTube-videóra robotlátogatásokat. A YouTube látogatásszámlálója ezeket 25%-ban valós látogatásokként azonosította. Az Adwords, a Google hirdetési rendszere viszont 91 alkalommal számlázott a kutatóknak a megtekintések után.

Azaz a Google saját hirdetési motorja kifizettetett még olyan robotlátogatásokat is, amiket a YouTube képes volt felismerni.”

FT.com: Google charges for YouTube ads even when viewed by robots

Szakmabeliek (itt olvasható a WPP posztja az üggyel kapcsolatban) és laikusok kedélyét egyaránt jócskán borzolták a teszt eredményei, és nem kevesen tették fel a kérdést világszerte, hogy miképpen is történnek a csalások a gyakorlatban. Lássunk hát három gyakorlati és szemléletes példát!

michaelgolf.com – Videóhirdetési csalás YouTube-Google AdX környezetben

Mike Nolet, elkötelezett anti-fraud aktivista egy közelmúltbeli posztjában lendületesen vezeti végig az olvasót egy nem túl bonyolult, ám annál hatásosabb disznóságon, amiben a YouTube erősen érintett volt jól illusztrálva ezzel a fentiekben említett teszt eredményét.

Mike a michaelgolf.com oldal szennyesébe túrt bele. Egy olyan gyanús sporttémájú oldalról van szó, ami a statisztikák szerint 160millió videóhirdetés-megjelenést adott hozzá $9,16-os átlag CPM-áron a YouTube-készletekhez. A michaelgolf.com ezzel a Google AdX csúcsoldalai közé is képes volt beküzdenie magát. Gondoljunk bele azért egy cseppet! 900ezer egyedi júzer heti átlagban 177 videóhirdetést nézett meg. Hogy is van ez?

A michaelgolf.com első pillantásra rendben lévőnek tűnik, vannak rajta videók, vannak bannerek. Az már egy kicsit gyanús, hogy golfoldal létére alig van a címlapon golffal foglalkozó tartalom, és ha jobban körülnézünk, videóhirdetéseknek a nyomát sem látjuk. Kicsit tovább vizsgálódva az is hamar kiderül, hogy a bannerhirdetések kamuból vannak kint, a tartalom pedig csak lapáttal van összehányva.

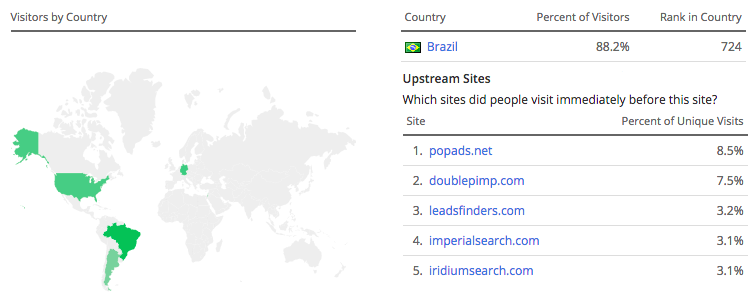

Ha esetleg fel is tételezzük, hogy a látogatók valósak, érdemes megnézni a michaelgolf.com statisztikáit az alexa.com-on, és rögtön kiderül, hol a második turpisság. Az oldal látogatóinak 88%-a Brazíliából érkezik, a legnagyobb referrer oldalak között találunk adware-t, trash network-öt és pornóoldalt egyaránt. A látogatások túlnyomó részét jó eséllyel robotok generálják.

A szemfüles olvasó megkérdezheti, hogy ha nincsenek videóhirdetések az oldalon, akkor az AdX-statisztikában megjelenő inventory honnan származik. A magyarázat az, hogy az oldal többféleképpen vizsgálja, hogy honnan érkezik a látogatás. Jó eséllyel a valós látogatók esetében egyáltalán nem jelennek meg videóreklámok. Ha viszont megérkeznek a brazil robotok, akkor egy popup-ablakban csőstül kapják a hirdetéseket. Nehéz megbecsülni, hogy a generált megjelenéseknek hány százaléka csúszik át a különféle szűrőkön, de már 1% is milliókra rúgó bevételt eredményezhet a csalóknak.

Conficker is back

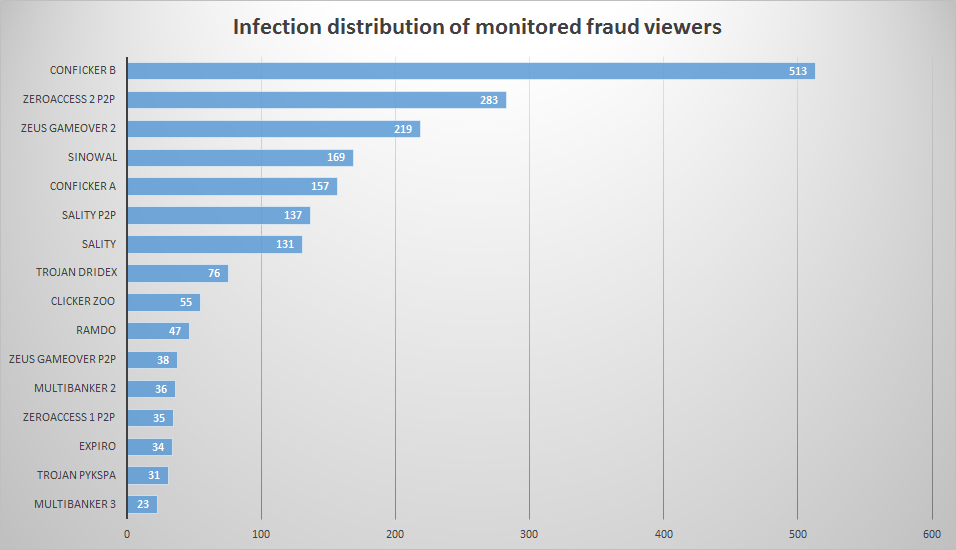

A ‘worm’ egy olyan fertőző program, ami magát számolatlanul másolva terjed egyik számítógépről a másikra. A Conficker nevű férget 2008-ban azonosították először, és ez fajtájának egyik legkártékonyabb példánya. A Conficker nem nyugszik, napjainkban is fertőz. Az enbrite.ly magyar anti-fraud specialista cég detektívjei nemrég egy német internetezőkre célzott kampányban derítettek fel egy olyan csalást, amiben a hirdetési megjelenések 40%-át a Conficker féreg B-variánsával megfertőzött gépekről generálták.

A kampány blind network-ben futott , azaz a hirdetők nem jutnak domain-adatokhoz, magyarán potom pénzért árult maradék készletekből vásárolnak, ami persze még nem szabadna, hogy csalásba forduljon.

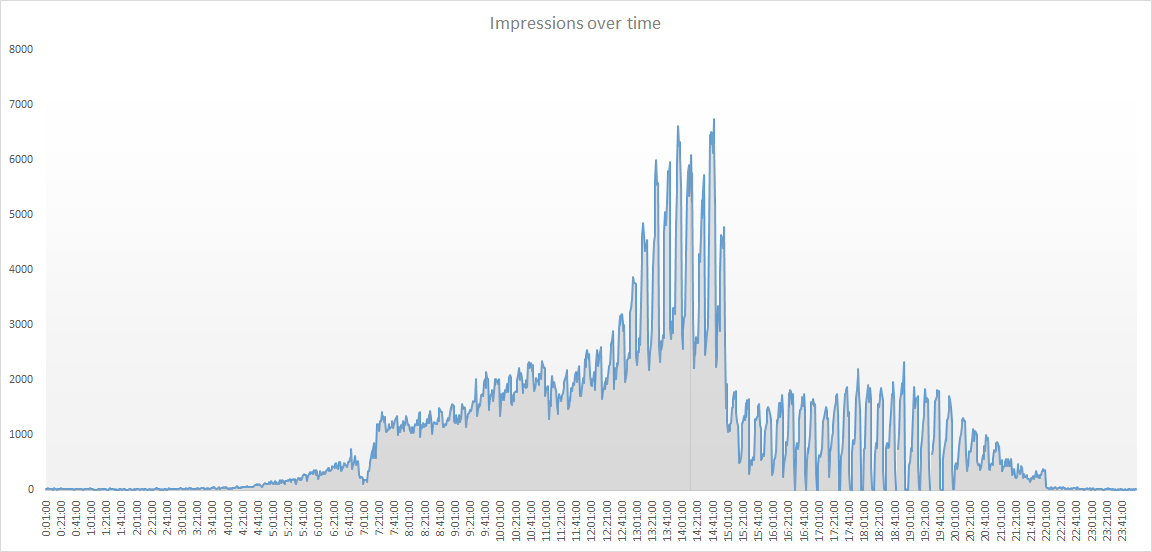

A kampány elemzésekor az szúrt szemet, hogy a hirdetések nagy részét periodikusan ismétlődő löketekben szolgálták ki. Volt rá példa, hogy a csúcsok idején egy ‘felhasználó’ percenként 200 hirdetésmegjelenést is generált. A víruskeresés a Conficker B gyakori jelenlétét mutatta ki a hálózatban. A féreg egyértelműen a csalók eszközéül szolgált, mivel annak segítségével aktiválták a fertőzött gépek böngészőit, hogy botnetet hozzanak létre.

A robotokat kamu fedőoldalak látogatására utasították, amiken látszólag normális, bár meglehetősen vékonyka tartalmat láthatott, aki esetleg ránézett. Az oldalak mögé rejtett böngészőablakokban pedig számolatlanul futtatták hirdetések tucatjait a robotoknak hasonlóan a michaelgolf.com-os esethez, amiért a rendszer persze katonásan számlázott.

Németországon kívül a kontinensen az olasz, a cseh és a lengyel piacok számítanak kifejezett célpontnak a Conficker-t igénybevevő csalók számára. Ellenük, ahogy az enbrite.ly ajánlja, hatékonyan lehet védekezni megfelelő csalásfelderítési és hirdetésverifikáló szoftverrel.

Politikai robotok

Sean Gourley, a Quid nevű analitikai platform társalapítója világosan írt a Wired Magazine “The world in 2015” című különkiadásában arról a jelenségről, ahogy a mesterséges intelligenciát, az öntanuló algoritmusokat és kamu közösségi hálózatokat politikai propaganda céljára használják.

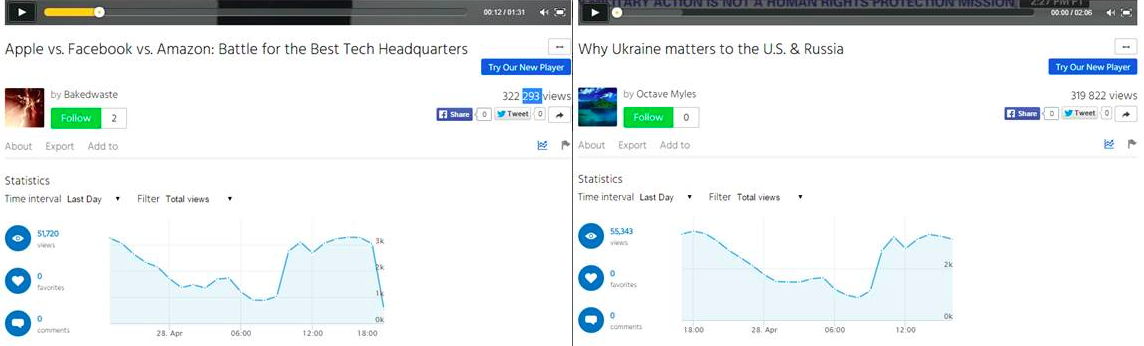

A Trustwave nevű cég biztonsági szakemberei a közelmúltban fényt derítettek egy elsőre hirdetési csalásnak tűnő szisztémára, amiben az ad fraud mellett azonban még azonosítottak olyan politikai tartalmú videókat is, amiknek a látogatottságát és a rangsorolását manipulálták a csalók.

A Trustwave SpiderLabs blogban leírt módszer alkalmas bármilyen tartalom népszerűségi mutatóinak és ezzel a tényleges megjelenési gyakoriságának manipulálására, legyen szó kereskedelmi vagy akár politikai tartalomról. A bűnözők egyes weboldalakon vírusokkal fertőztek meg számítógépeket, hogy robothálózatokat hozzanak létre, azokon keresztül pedig hamis forgalmat és hirdetési bevételt generáltak.

A csalásban érintett politikai és más tartalmú videók főbb paraméterei kísérteties hasonlóságot mutattak. Szinte azonos volt a nézettségük, egyikre sem érkezetek sem megosztások, sem kommentek és a megjelenések gyakoriságának karakterisztikája is egyezett.

A vizsgálatok alapján joggal feltételezhető, hogy az aktív hirdetési csalókat valakik rendszeresen keresték meg olyan megrendelésekkel, amik angol nyelvű orosz politikai videók terjedését voltak hivatva elősegíteni. A látogatásszám mesterséges növelésével a bűnözők elérték, hogy a videók egyre nagyobb gyakorisággal kerültek valóságos látogatók elé.

Bár az online hirdetési és médiaszakma számára meglehetősen negatív témáról van szó, szakmai szempontból kifejezetten izgalmas dolog figyelemmel kísérni, hogy a csalók célkeresztbe kerülésével miképpen fejlődnek a szűrési és felderítési módszerek, illetve milyen válaszlépéseket tesznek a bűnözők.

A digiális hirdetési ökoszisztémából kiszivattyúzott dollármilliárdok, amikről lépten-nyomon lehet már olvasni nemcsak a szaksajtóban (ld. http://www.bloomberg.com/features/2015-click-fraud/), szépen megfinanszírozzák a csalók és az üldözők által folytatott macska-egér játékot. A hiteles kiadóktól és hálózatoktól való médiavásárlás, főleg a védettebb piacokon (és a védettség jellemzően a kisebb szivattyúzási potenciálból adódik), egyelőre még relatíve biztos menedéknek tűnik. De ahogy a YouTube/Google példája is mutatja, senki nem mondhatja magáról, hogy 100%-osan biztos lehet a dolgában. Jobb elébe menni a dolgoknak, és aktív védelemmel dolgozni, mint utólag siránkozni, hogy ez a hajó is elment, mint a reklámblokkolásé.